Warten Sie nicht, bis es zu spät ist.

Kontaktieren Sie uns noch heute, um mehr darüber zu erfahren, wie wir Ihnen helfen können, Ihre kritische Infrastruktur und Ihren Betrieb zu schützen.

a member of ROXCEL Group

Design, IDE & Tools

Projekt Management Tools

Supply Chain

3D Drucker

CAD/CAM Tools

Fit, Form, Funktions Tests

Smart Sensor

Produktion/

Assembly Systeme

Qualitätskontrolle

Safety Systeme

NOC/SOC

SCADA Systeme

SPS/PLC/RTU

Supply Chain

ERP Systeme

Betriebssysteme

Bestands,

Lieferungs-

Management

CRM

Auftrags & Lager

Systeme

Kundendatenbanken

Verkaufs-Datenbanken

Außendienst

Systeme

Rückrufaktions

Systeme

Wartungs,

Reparatur

Auftragsservice

Die Software Ihrer Operativen Technologie (OT) wird zu einem immer attraktiveren Ziel für Cyberkriminelle. Anders als Systeme der Informationstechnologie (IT), die ständig aktualisiert und gesichert werden, werden OT-Systeme oft nicht berücksichtigt. So sind immer mehr Produktionsanlagen davon betroffen, dass sich Hacker die Software von Lagersystemen oder Maschinen zu Nutze machen. Es gibt einige wesentliche Unterschiede zwischen Ihrer IT und OT, welche die Sicherheit beider Systeme so einzigartig und wichtig macht.

Während sich Ihre IT-Systeme in der Regel auf die Datenverarbeitung und -verwaltung konzentrieren, sind es OT-Systeme, die sich auf die physischen Prozesse konzentrieren und so das Kerngeschäft Ihres Unternehmens ausmachen. Das große Risiko besteht darin, dass OT-Systeme oft älter sind, für viele Jahre gebaut wurden und daher Ihre Software nur selten auf moderne Sicherheitslücken hin ausgelegt wurde. Dadurch ist es oft schwieriger diese zu aktualisieren oder zu schützen, was auch der Grund dafür ist, dass sie immer anfälliger für Cyberangriffe werden

Die Folgen einer Verletzung eines Ihrer OT-Systeme kann schwerwiegend sein und von physischen Schäden und Betriebsunterbrechungen bis hin zu potenziellen Schäden an Menschen reichen. Zusätzlich kann ein erfolgreicher OT-Angriff auch zum Diebstahl sensibler Daten oder geistigen Eigentums führen. Anschließend werden die so gestohlenen Daten in vielen Fällen von Hackern dazu genutzt, das Unternehmen zu erpressen. Um solche Risiken zu mindern, ist es wichtig, einen umfassenden Ansatz für die OT-Sicherheit zu verfolgen.

Es sind nicht nur Hackerangriffe, die solch schwere Folgen mit sich bringen. Durch die immer stärkere Vernetzung Ihrer IT und OT kann es auch ohne Einwirkung von außen zu einem Stillstand Ihrer Anlage kommen. Der Vorteil für Sie ist, beide Risiken können mit dem gleichen Ansatz reduziert werden.

Um für Hacker möglichst unüberwindbare Hürden zu errichten, erstellen wir für Sie ein praxisnahes Sicherheitskonzept, welches Ihre gesamte Wertschöpfungskette berücksichtigt. Von Ihrer OT-Software über Ihre Mitarbeiter bis hin zur Produktionsstätte wissen wir, wo die größten Sicherheitsrisiken auftreten und können diese so vor Cyber-Attacken von außen und innen schützen.

Ein jeder so verhinderter Angriff bewahrt Sie im Regelfall vor 4 Wochen Stillstand Ihrer Produktion und mehr.

Fällt unseren Experten bei einem ersten Monitoring Ihrer Produktionsanlagen zum Beispiel eine ungesicherte Schnittstelle zwischen zwei Softwares auf, kann die Sicherheitsprogrammierung so parallel stattfinden und präventiv getestet werden. Für die Implementierung ist es nun möglich den Code gezielt zu tauschen, ohne die Produktion langfristig zu stoppen.

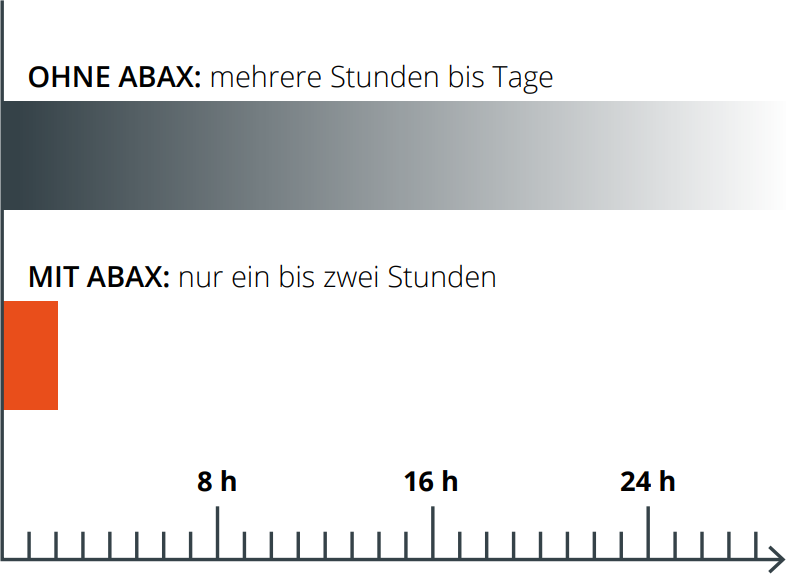

Bei einem solchen Fall kann Ihre Standzeit schon im Vorfeld von mehreren möglichen Stunden bis Tagen auf ein bis zwei Stunden reduziert werden. Zusätzlich wird Ihre Sicherheitslücke geschlossen.

Durch unsere jahrelange Erfahrung in der Unterstützung von Produktionsunternehmen kennen wir die Anforderungen in der Praxis und Sie profitieren von unserer Erfahrung. Indem Sie diese Schritte zum Schutz Ihrer OT-Systeme ergreifen, können Sie das Risiko eines Cyberangriffs und Ausfalls minimieren, welche schwerwiegende Folgen für Ihr Unternehmen haben können.

In enger Kooperation mit Ihnen erstellt unser Expertenteam ein praxisnahes Sicherheitskonzept für Ihr Unternehmen. Dabei ist es wichtig, einen umfassenden Ansatz zu verfolgen, der die potenziellen Risiken und Schwachstellen Ihrer Systeme berücksichtigt:

Kontaktieren Sie uns noch heute, um mehr darüber zu erfahren, wie wir Ihnen helfen können, Ihre kritische Infrastruktur und Ihren Betrieb zu schützen.